CACTER邮件安全&中睿天下《2022年Q1企业邮箱安全报告》

一、2022年Q1垃圾邮件宏观态势

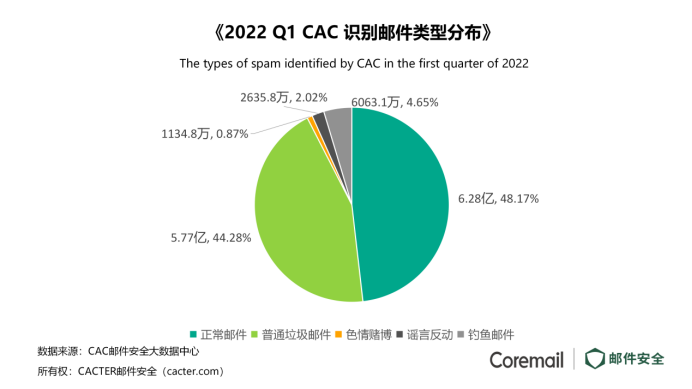

仅就正常邮件而言,统计显示,全国企业邮箱用户在2022第一季度年共收发正常邮件仅占6亿2785万,占比48.17%。普通垃圾邮件占比44.82%,严重影响邮件交流。

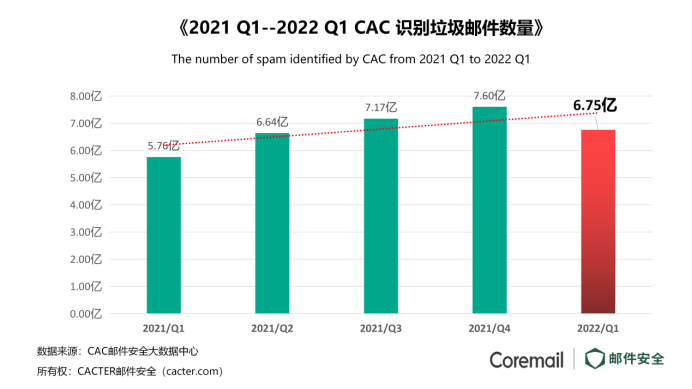

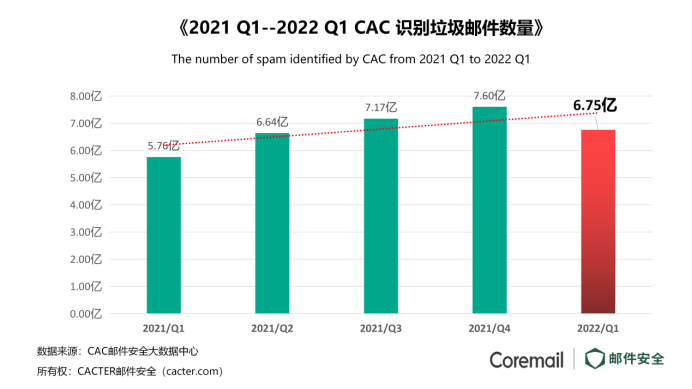

根据CAC邮件安全大数据中心评估,2022 Q1全国企业邮箱用户共收到各类垃圾邮件6.75亿封,相比2021年Q4季度环比下降11.5%,但对比去年Q1同比增长17.28%。

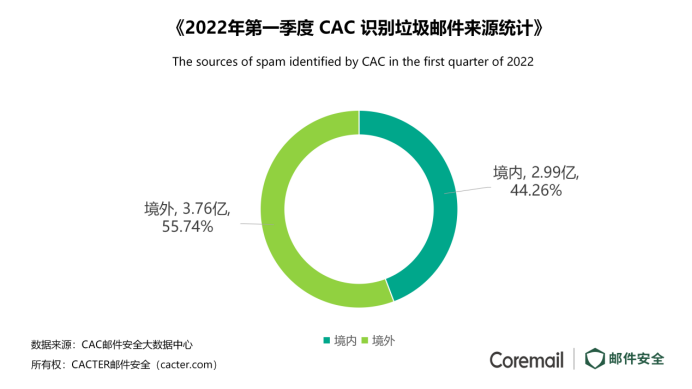

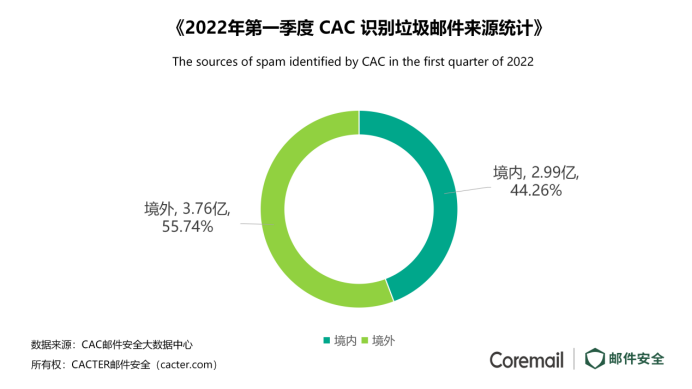

根据Coremail监测,垃圾邮件的发送者遍布全球。其中,来自境外的垃圾邮件占企业用户收到的垃圾邮件的55.74%,向全球发送了3.76亿封垃圾邮件;境内发送占比44.2%,向全球发送了2.99亿封垃圾邮件。

二、2022年Q1钓鱼邮件宏观态势

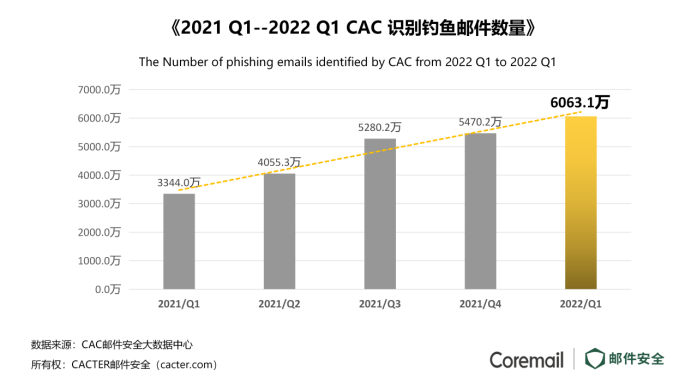

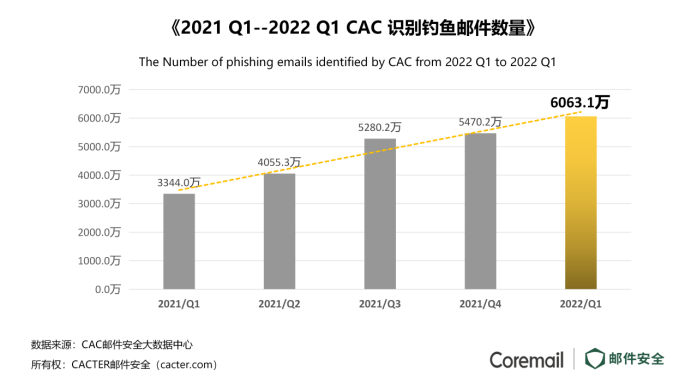

2022年第一季度的钓鱼邮件数量环比增长10.74%。2021年至今,钓鱼邮件发送数量持续增长,相较去年同期增长甚至高达81.31%,钓鱼邮件攻击已成为目前邮件系统的主要威胁之一。

2022年Q1季度中钓鱼邮件的占比逐渐上升,一方面是因为钓鱼邮件数量的增多,另一方面CAC反垃圾算法的更新迭代也让CAC对钓鱼邮件的识别更加精确。

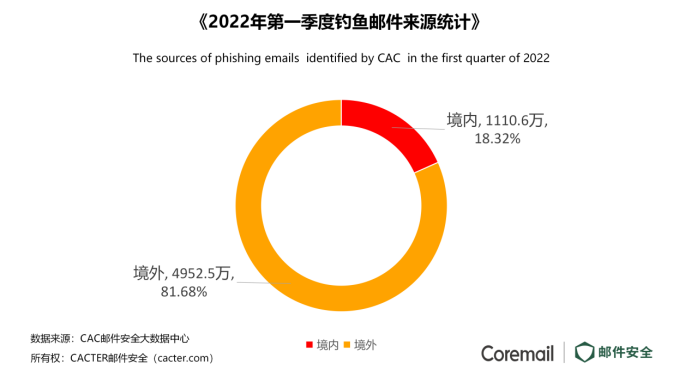

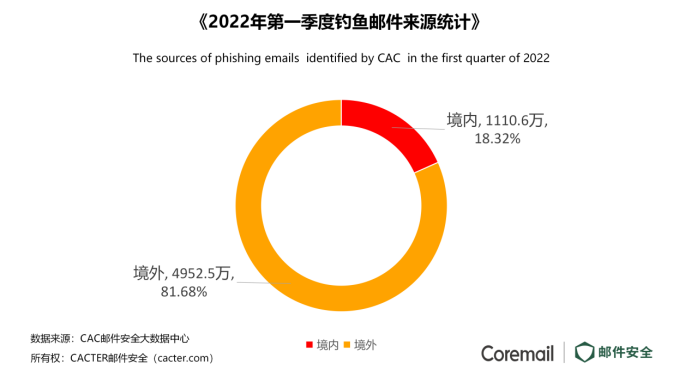

第一季度的钓鱼邮件发送源81.68%来自境外,高达4952.5万。境内发送仅占比18.32%,只发送了1110.6万封钓鱼邮件。

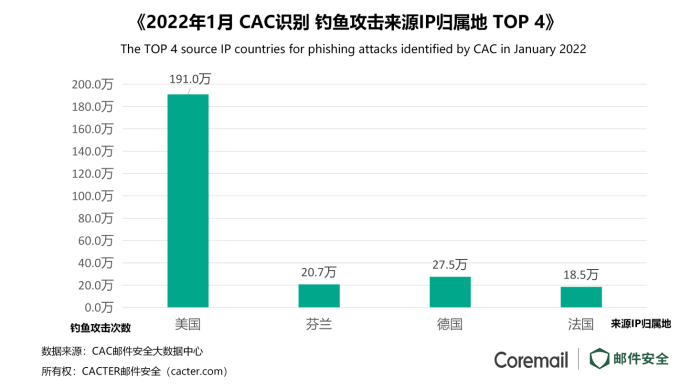

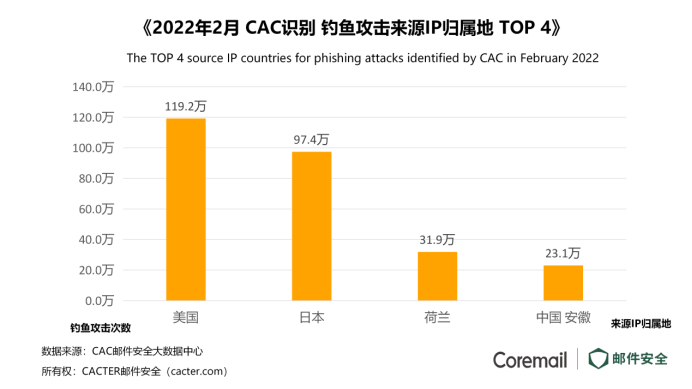

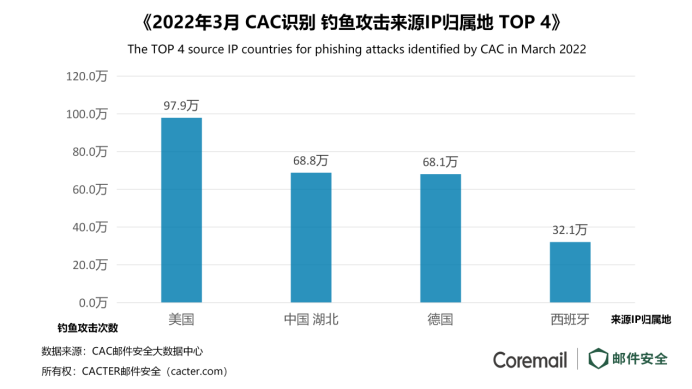

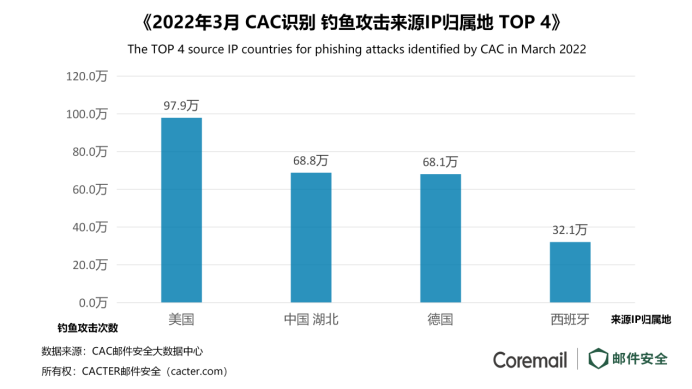

三、钓鱼攻击IP归属地分析

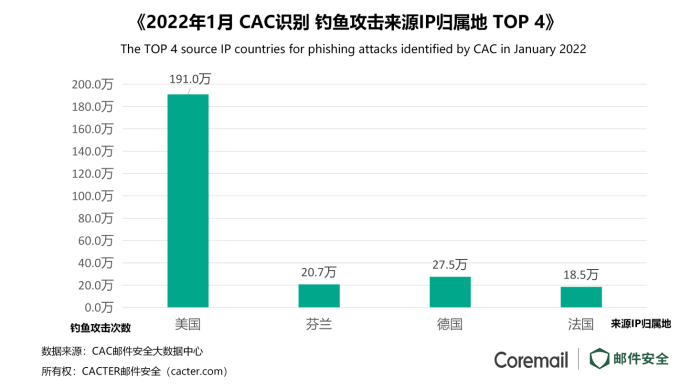

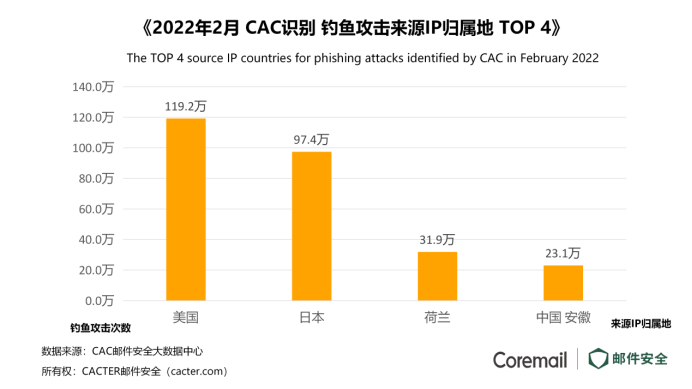

从钓鱼攻击IP发送源分析,整个Q1季度,来自美国的攻击IP来源始终保持排名第一,合计攻击次数高达408万。其余区域排名存在波动,总体而言,越来越多的钓鱼邮件正在被发送给企业邮箱。

2022年Q1企业用户收到的钓鱼邮件量约占用户收发邮件总量的4.65%。平均每天约有67万封钓鱼邮件被发出和接收。

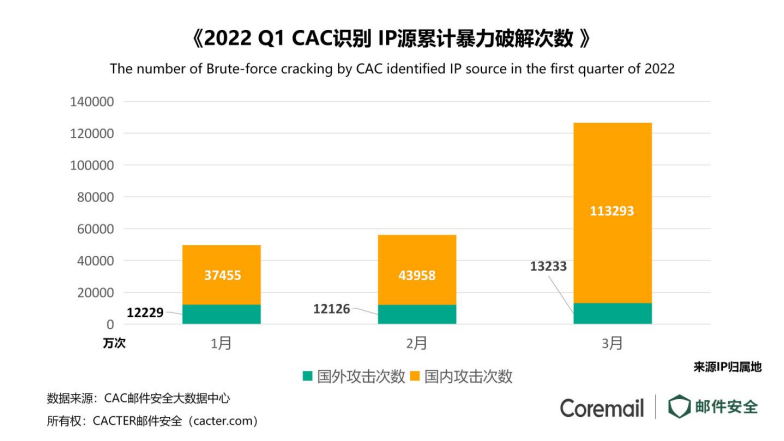

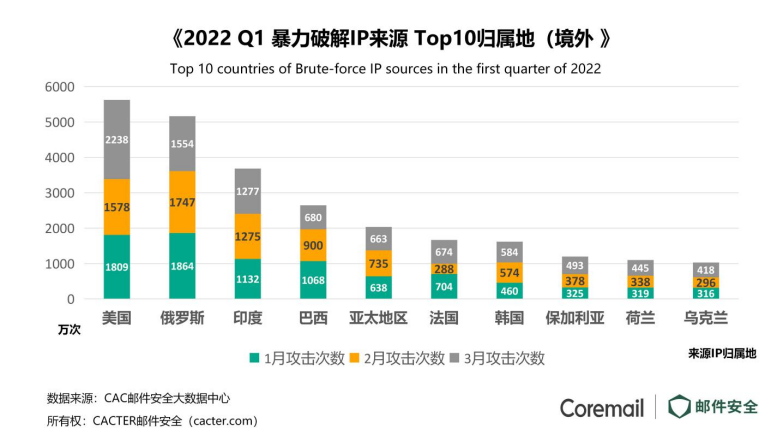

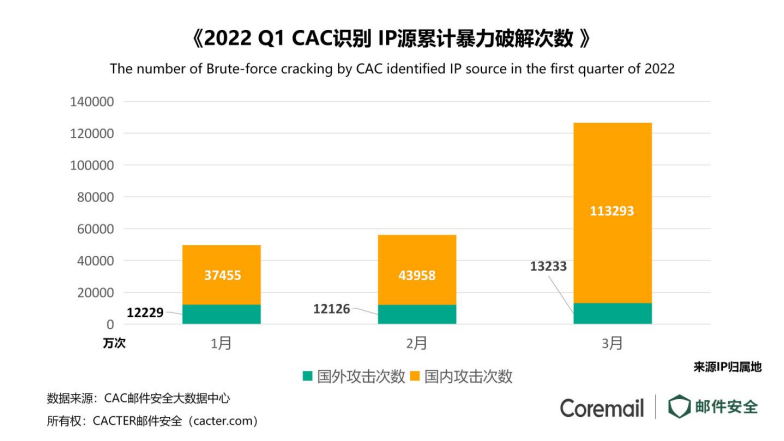

四、暴力破解IP归属地分析

目前全球网络环境错综复杂,企业邮箱面对的威胁同等严峻,原通过“反垃圾邮件”进行单一的邮件安全保护,已经难以应对。

为此,Coremail对原CAC进行全新升级,新增监测“邮箱账号暴力破解监测与防护,加强对账号安全的保护。

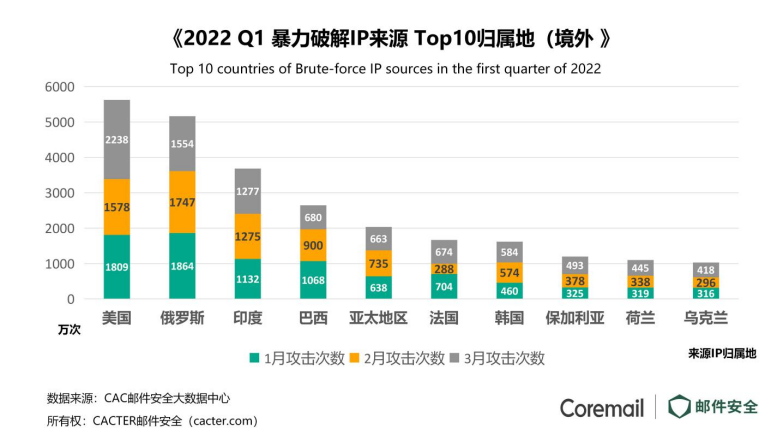

根据CAC邮件安全大数据中心监测,2022年Q1季度,境外暴力破解IP主要来源于美国,俄罗斯以及印度。

IP来自国内的暴力破解次数持续上涨,3月环比增幅高达157%,3月主要集中地区是江苏,安徽,福建和江西。

五、2022年Q1典型威胁邮件

1. Emotet 病毒邮件攻击案例

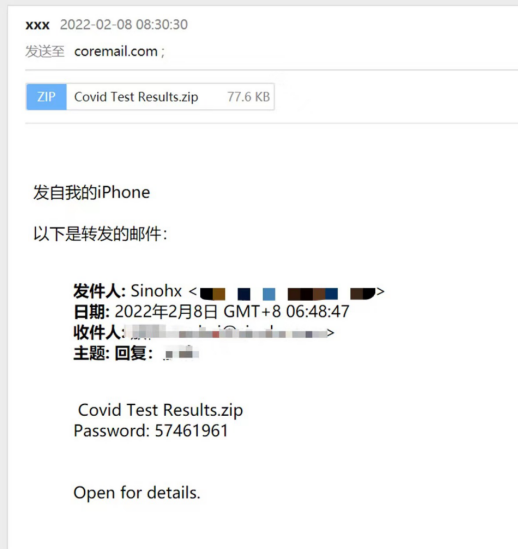

带宏病毒加密附件的恶意邮件-样式一

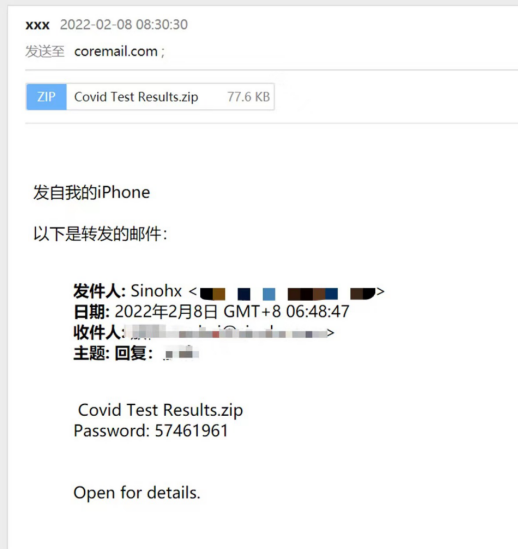

从去年11月开始,Emotet病毒邮件持续泛滥。攻击者除了通过历史邮件信息构造邮件内容,还喜欢通过对附件加密压缩的方式,来同时绕过反病毒和反垃圾的检查。附件加密后即使是沙箱也难以识别出病毒。

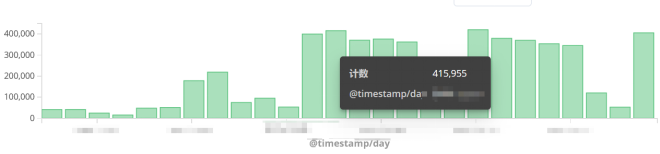

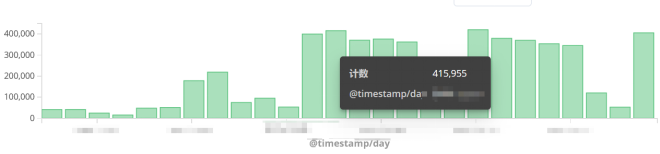

某客户在遭受Emotet攻击后,日常不到10w的收件量,被Emotet病毒邮件攻击时的收件量激增到40w。

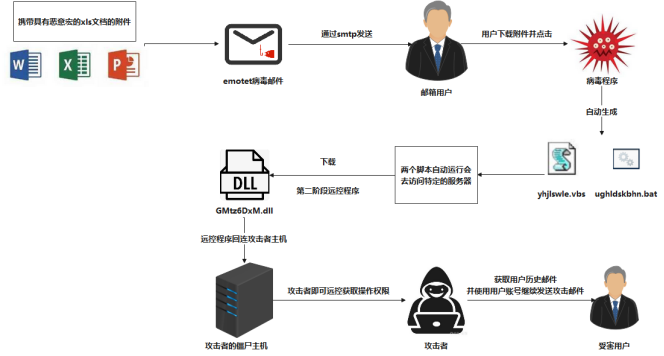

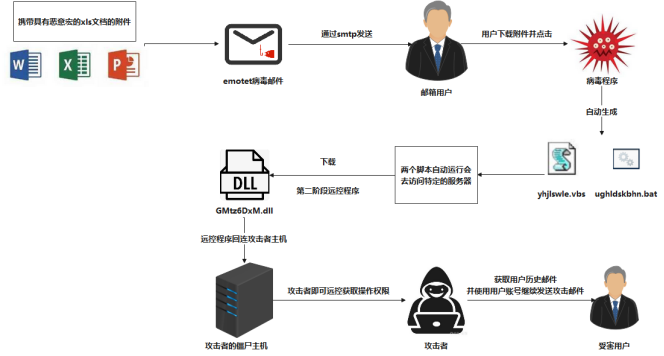

Emotet攻击原理如下:

综合而言,Emotet病毒邮件包含以下典型特征

1、携带加密附件或office宏文档

2、正文中出现“Password”或“密码”等关键词,加密附件的密码出现在正文

3、出现一些历史邮件的转发信息

4、近期的Emotet主要是附件用xlsm 以及附件为加密压缩包,压缩包内是xlsm。

2.Emotet病毒邮件防护策略

1、收到此类邮件建议用其他社交方式与发信人取得联系,若确认为病毒邮件,则马上报告安全部门

2、此类加密压缩的文件,如果一定要打开,建议放到虚拟机的测试环境(断网)打开

3、为了能将病毒邮件与正常邮件行为有所区分,建议日常发送加密压缩附件时,应该以其他手段将密码通知收件人,而不是放在正文

4、若不小心点击了附件,建议马上切断中招PC的网络,并马上联系安全部门清理上网环境

5、个人PC安装杀毒软件,并保持更新。

6、使用CACTER邮件安全网关提升防御机制。

六、工资补贴型钓鱼邮件溯源

1. 概述

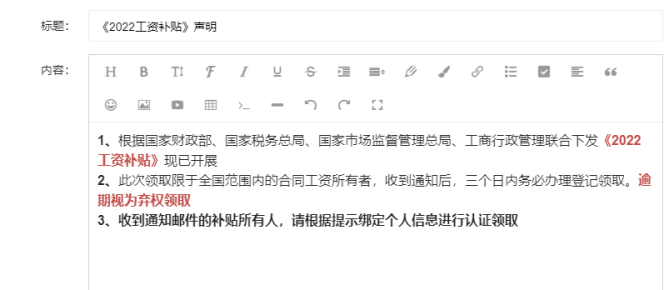

近日CAC邮件安全大数据中心&中睿天下邮件安全响应中心监测到一批来自黑产组织的钓鱼邮件,主题为【工资补贴】该组织通过诱导受害者输入敏感信息进行实时诈骗,中睿天下该邮件进行了深度溯源,该黑产团伙的分析报告如下。

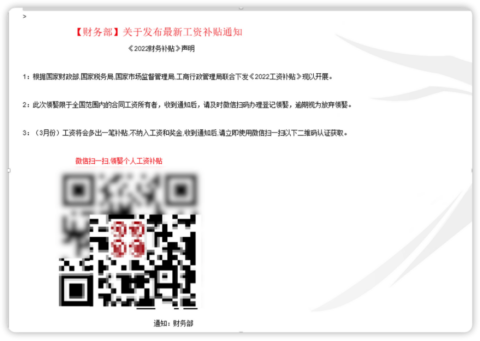

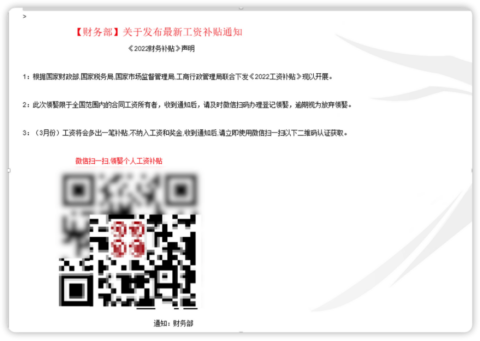

1.邮件详情

该封邮件正文是工资补贴通知,在正文中放置了一张二维码图片,诱导收件人扫描正文中二维码。邮件附件的内容和邮件正文一样,并未携带病毒和可执行文件。

图-邮件正文

图-邮件正文

2. 黑产钓鱼手法分析

攻击者通过在正文和附件放置恶意二维码,诱导收件人扫描二维码,收件人扫描该二维码后会跳转到仿冒银联的页面,该页面诱导用户输入个人信息及银行卡信息,所以该网站主要为获取用户姓名、身份证号、手机号和银行卡号等信息。

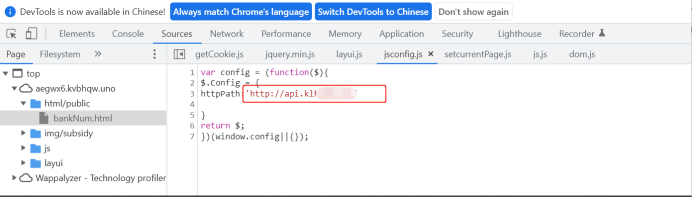

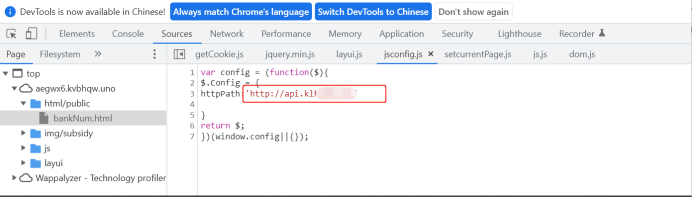

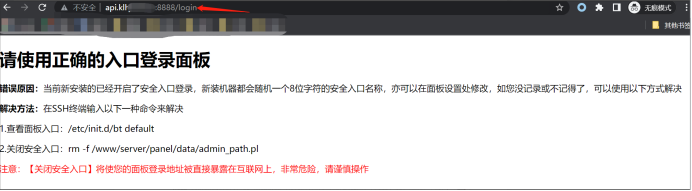

通过查看钓鱼页面的前端JS发现页面调用api接口,域名为api.klh****.***,查询api域名解析IP47.5*.*.***。

图-API接口

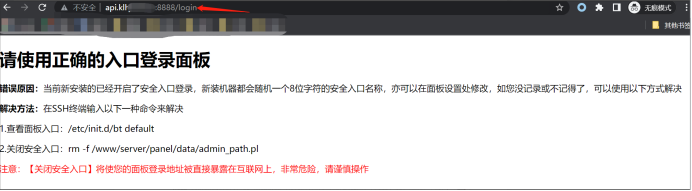

对此域名进行端口扫描,发现开启8888端口,访问该端口为发现宝塔登录面板,由此可得出此钓鱼为宝塔统一部署,从正面渗透进入宝塔难度极高。

图-宝塔面板

对IP47.5*.*.***反查域名发现关联200多个域名,因为运用了cname,真实绑定在此IP上的域名只有api.klh***.***和new.****.***。登录此域名发现为该黑产组织的总后台。

图-旁站查询

图-绑定域名查询

3. 黑产网站功能分析

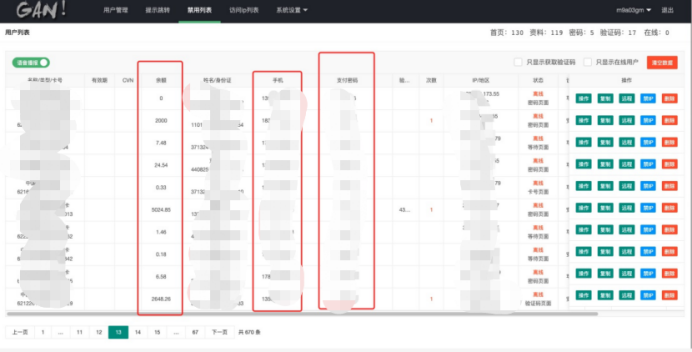

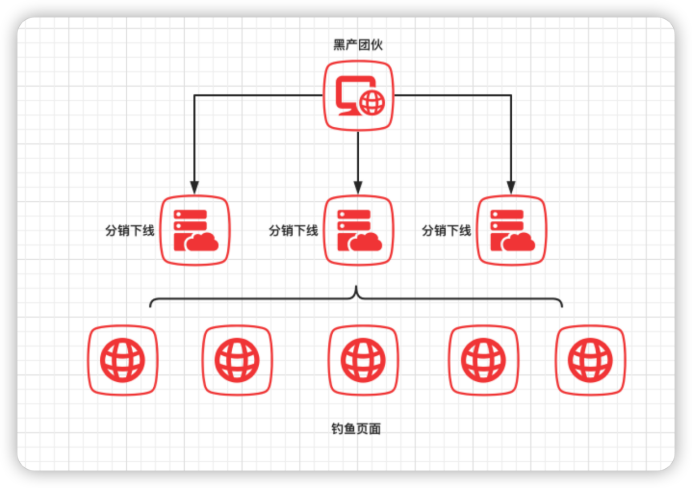

通过总控后台可以发现有众多的分管后台,同时由总控后台可以编辑分管后台的域名跳转、续期、受害人提取等操作方式。因此可以判断这是一个实行分销制的黑产团伙。

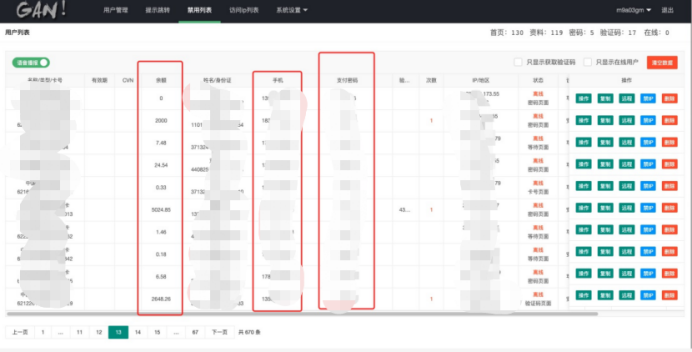

图-总控后台

用户功能处显示所有受害者的姓名、银行卡号、身份证号、手机号、支付密码、IP地址\地区、在线状态、使用设备、操作记录和添加时间等信息。

图-受害者详情

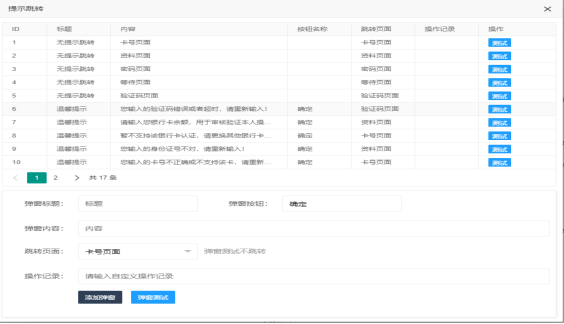

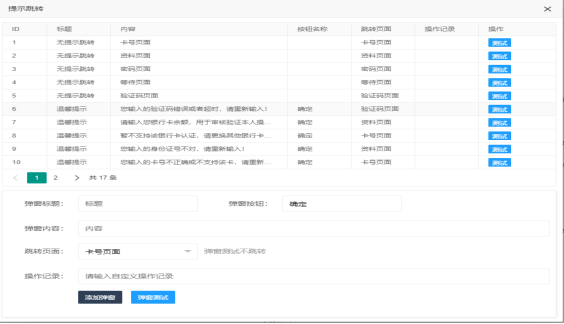

提示跳转处是钓鱼网站收集受害者信息页面跳转的规则设置。通过此页面可以控制受害者的网页跳转阶段,以及网页的弹窗提示。

图-访问IP

黑产管理后台同时可配置钓鱼页面和钓鱼模板正文选择,可以用来针对不同的受害者定向编辑模版。

图-钓鱼后台系统配置

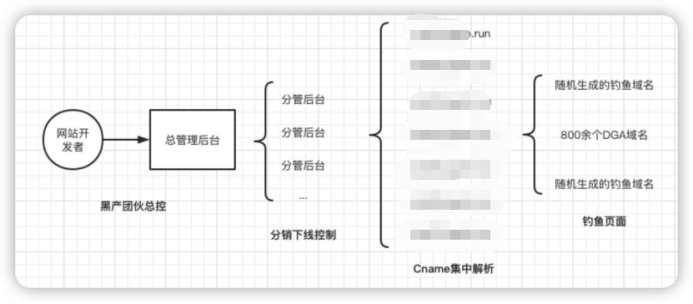

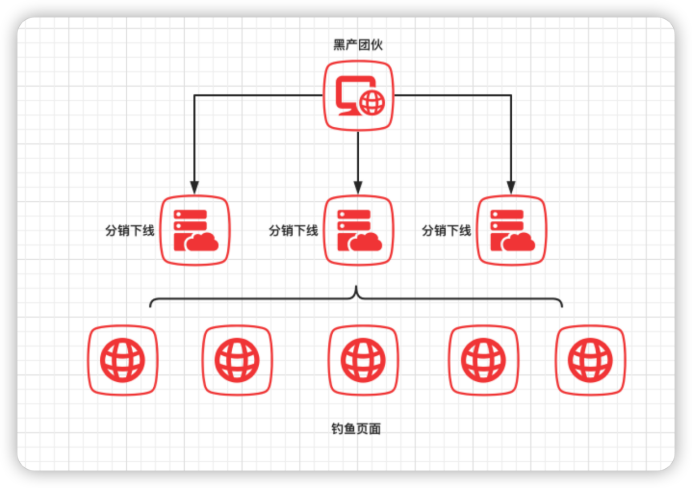

4.1 黑产组织架构

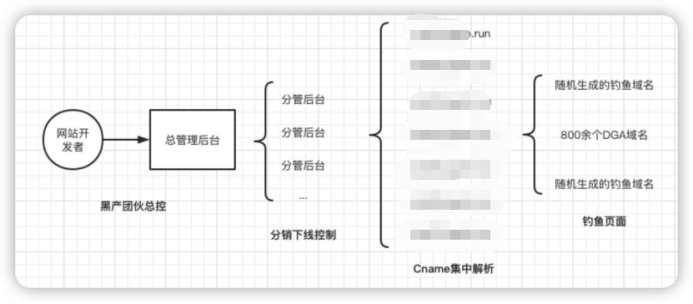

通过对黑产业务的摸排,还原出黑产团队的组织架构。由主团伙负责开发和维护建站模版,使用宝塔统一部署。在找到分销的下线之后,为下线部署一个管理后台,然后将一个随机生成的域名绑定到钓鱼服务器上。

图-黑产架构1

图-黑产架构2

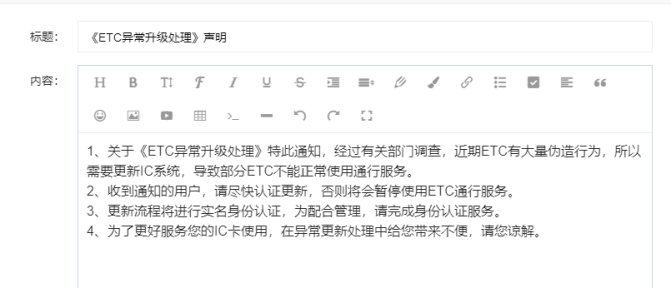

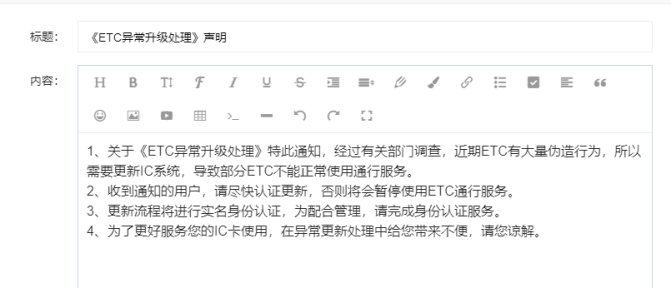

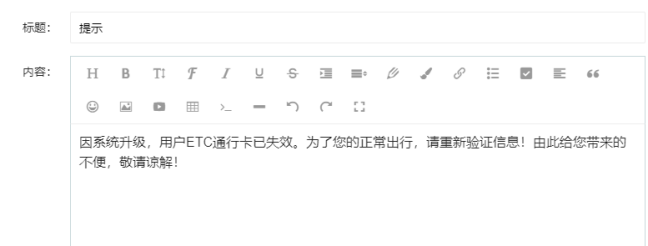

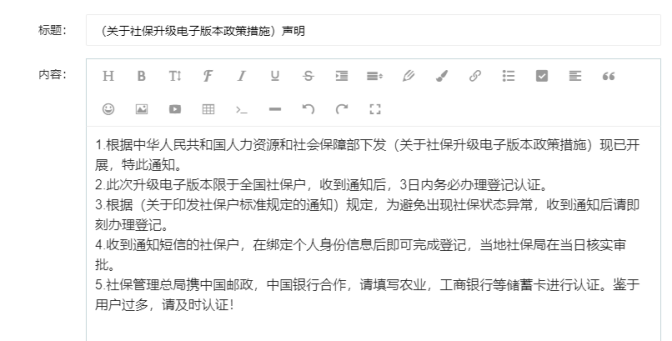

4. 相似黑产邮件预警

通过对黑产后台的摸排,同时还掌握了一批未经利用的邮件钓鱼模版。

可用于提醒员工一但收到的类似的短信或者域名请不要输入任何的敏感信息。

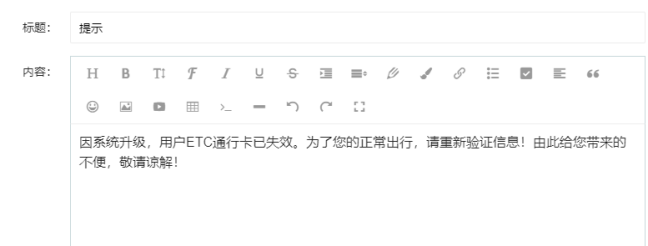

图1-ETC模板

图2-新ETC模板

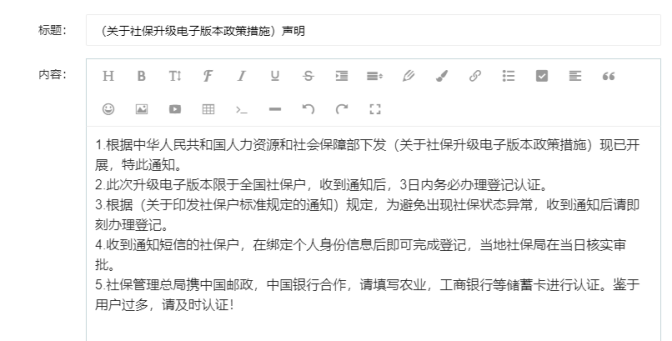

图3-社保模版

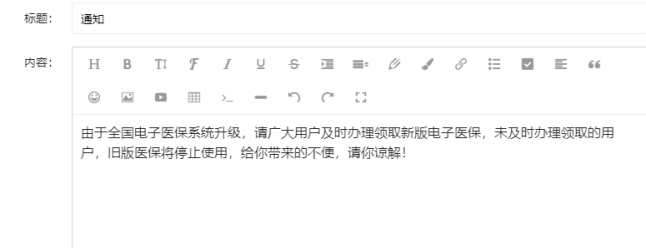

图4-医保模板

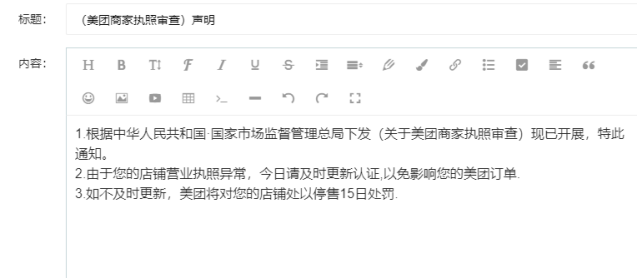

图5-美团模板

图6-工资模板

图6-工资模板

点击→ 下载报告

2022-04-26

2022-04-26

图6-工资模板

图6-工资模板